가. 시스템 설정

ㆍ 콘솔 접속 메시지

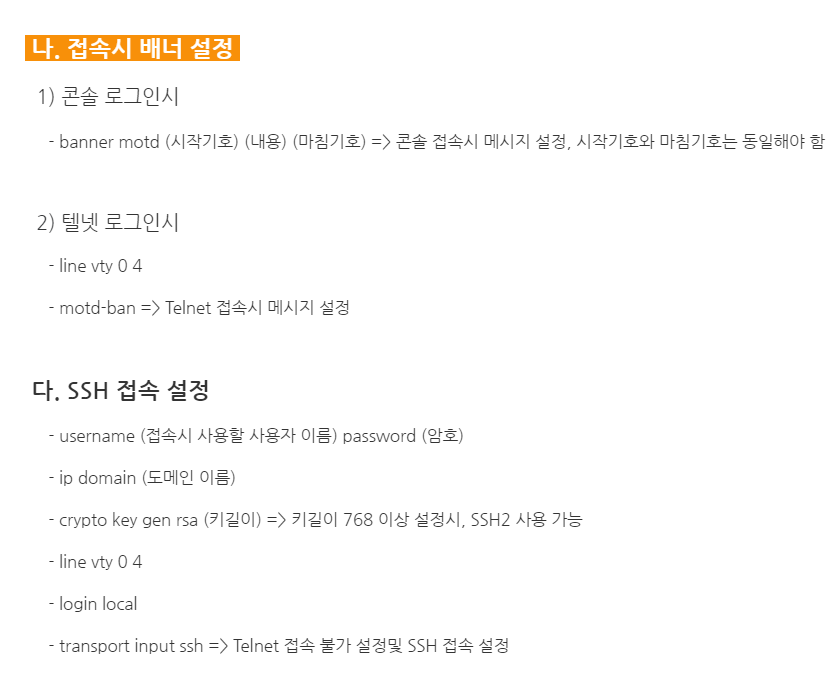

- R1에서 콘솔로 접속 시 “## Welcom R1 Router ##" 메시지가 보이도록 하시오.

ㆍ 콘솔 로그인

- R1에서 콘솔을 통하여 연결할 경우 "master" 사용자로, 암호는 “admin##”으로 로그인하도록 구성하도록 하시오

ㆍ 암호 설정

- R1에서 “Privileged mode"에 접속하기 위해 ”admin##" 암호를 입력하도록 하시오.

R1에 접속해서 CLI 창으로 접속한다.

R1>

Rl> en

Rl#conf t

Rl (config) #ban motd @ Welcome To Rl Router!@

Rl (config) #user master pass skills

Rl (config) #li vty 0 4

Rl (config-line) #motd-ban

Rl (config-line) #login local

Rl (config-line) #enable pass skills

R1 (config)#

1. R1> 운영자모드 설정

Cisco IOS 명령어 프롬프트에서 현재 라우터가 사용자 모드(사용자 실행 모드)에 있다는 것을 나타냅니다. 여기서는 라우터 이름이 R1입니다.

2. R1> en

enable 명령어를 줄인 것으로, 사용자 모드에서 특권 모드(privileged EXEC mode)로 전환합니다. 특권 모드에서는 보다 높은 수준의 명령어를 사용할 수 있습니다.

3. R1#conf t

configure terminal 명령어를 줄인 것으로, 특권 모드에서 글로벌 구성 모드(global configuration mode)로 전환합니다. 여기서는 라우터의 전반적인 설정을 변경할 수 있습니다.

4. R1(config)#ban motd @ Welcome To R1 Router!@

콘솔 접속 시 메시지를 설정하는 단계입니다. 위의 약자는 banner motd 명령어로, 메시지 오브 더 데이(MOTD)를 설정합니다. 여기서 @는 메시지의 시작과 끝을 나타내는 구분자(delimiter)로 사용됩니다. 따라서, 이 명령어는 사용자가 라우터에 접속할 때 "Welcome To R1 Router!"라는 메시지를 표시하게 합니다.

콘솔 메시지를 설정할 경우, 메시지 앞과 뒤에 @는 메시지 안에 사용하지 않은 다른 특수 기호를 입력해도 됩니다. 예를 들면 %..%, $..$ 등등..

5. R1(config)#user master pass skills

username master password skills 명령어를 줄인 것입니다. 이는 로컬 데이터베이스에 사용자를 추가하고, 해당 사용자 이름이 master이고 암호가 skills임을 설정합니다.

6. R1(config)#li vty 0 4

line vty 0 4 명령어를 줄인 것으로, 가상 터미널 라인 0부터 4까지의 설정 모드로 전환합니다. 이는 원격 접속(Telnet 또는 SSH)을 위한 라인입니다. 일반적으로 라우터는 5개의 VTY 라인을 가지고 있습니다.

여기서 잠깐 telnet과 ssh를 모르는 분들을 위해 차이를 알아보자!

텔넷과 SSH의 주요 차이점

- Telnet은 가상 터미널 서비스를 위한 표준 TCP/IP 프로토콜인 반면 SSH 또는 Secure Shell은 네트워크를 통해 다른 컴퓨터에 로그인하여 원격 시스템에서 명령을 실행하는 프로그램입니다.

- Telnet은 보안 공격에 취약한 반면 SSH는 Telnet의 많은 보안 문제를 극복하는 데 도움이 됩니다.

- Telnet은 LAN용으로 특별히 설계된 포트 23을 사용하는 반면, SSH는 기본적으로 포트 22에서 실행됩니다.

- Telnet은 데이터를 일반 텍스트로 전송하는 반면 SSH 데이터는 보안 채널을 통해 암호화된 형식으로 전송됩니다.

- Telnet은 개인 네트워크에 적합합니다. 반면 SSH는 공용 네트워크에 적합합니다.

텔넷이란 무엇입니까?

Telnet은 가상 터미널 서비스를 위한 표준 TCP/IP 프로토콜입니다. 이를 통해 로컬 시스템처럼 나타나는 방식으로 원격 시스템에 대한 연결을 설정할 수 있습니다. TELNET의 전체 형태는 터미널 네트워크입니다.

텔넷 프로토콜은 주로 네트워크 관리자가 네트워크 장치에 원격으로 액세스 하고 관리하는 데 사용됩니다. 이는 원격 장치의 IP 주소나 호스트 이름으로 텔넷을 통해 장치에 액세스 하는 데 도움이 됩니다. 이를 통해 사용자는 원격 컴퓨터의 모든 응용 프로그램에 액세스 할 수 있습니다. 이는 원격 시스템에 대한 연결을 설정하는 데 도움이 됩니다.

SSH 란 무엇입니까?

SSH는 원격으로 장치에 액세스 하고 관리하는 데 널리 사용되는 네트워크 프로토콜입니다. SSH의 전체 형태는 Secure Shell이며 인터넷을 통해 네트워크 장치 및 서버에 액세스 하는 주요 프로토콜입니다.

네트워크를 통해 다른 컴퓨터에 로그인하는 데 도움이 되며 원격 시스템에서 명령을 실행할 수 있습니다. 한 컴퓨터에서 다른 컴퓨터로 파일을 이동할 수 있습니다. SSH 프로토콜은 양방향 트래픽을 암호화하므로 트래픽킹, 스니핑 및 비밀번호 도용을 방지하는 데 도움이 됩니다.

텔넷과 SSH: 비교 개요

Telnet과 SSH의 주요 차이점은 다음과 같습니다.

텔넷 SSH

| Telnet은 가상 터미널 서비스를 위한 표준 TCP/IP 프로토콜입니다. 이를 통해 로컬 시스템처럼 나타나는 방식으로 원격 시스템에 대한 연결을 설정할 수 있습니다. | SSH 또는 Secure Shell은 네트워크를 통해 다른 컴퓨터에 로그인하여 원격 시스템에서 명령을 실행하는 프로그램입니다. |

| Telnet은 LAN용으로 특별히 설계된 포트 23을 사용합니다. | SSH는 기본적으로 포트 22에서 실행되며 변경할 수 있습니다. |

| 사용자 인증을 위한 권한이 제공되지 않습니다. | SSH는 보다 안전한 프로토콜이므로 인증에 공개 키 암호화를 사용합니다. |

| 개인 네트워크에 적합 | 공용 네트워크에 적합 |

| Telnet은 데이터를 일반 텍스트로 전송합니다. | 데이터를 전송하려면 암호화된 형식을 사용해야 하며 보안 채널도 사용해야 합니다. |

| Telnet은 보안 공격에 취약합니다. | SSH는 Telnet의 많은 보안 문제를 극복하는 데 도움이 됩니다. |

| 낮은 대역폭 사용량이 필요합니다. | 높은 대역폭 사용량이 필요합니다. |

| 이 프로토콜을 사용하여 전송된 데이터는 해커가 쉽게 해석할 수 없습니다. | 사용자 이름과 비밀번호는 악의적인 공격을 받기 쉽습니다. |

| 리눅스와 Windows Opera팅 시스템. | All 인기있는 Opera팅 시스템. |

텔넷의 장점

Telnet의 장점은 다음과 같습니다.

- 이 프로토콜은 정보를 보내고 받는 데 사용될 수 있습니다.

- 사용자 인증 지원

- 여러 사용자의 협업

- 정보를 보내고 받는 데 사용할 수 있습니다.

- 이 원격 로그인으로 귀하의 연구 결과가 저장되었습니다 hours

- Telnet에는 인증 정책 및 데이터 암호화 기술이 사용되지 않아 보안에 큰 위협이 됩니다.

텔넷의 단점

Telnet 프로토콜의 단점은 다음과 같습니다.

- 텔넷은 커서 이동이나 GUI 정보를 전송하는 이상적인 프로토콜이 아닙니다.

- 암호화된 데이터 전송을 지원하지 않습니다. 대신 알려진 포트 번호만 지원합니다.

- 동적 포트는 지원되지 않습니다.

- Telnet은 연결을 통해 전송되는 데이터를 암호화하지 않습니다.

- 포트 numbers 악용될 수 있습니다.

- 텍스트만 표시 및 numbers, 그래픽 및 색상 없음

SSH의 장점

SSH 프로토콜의 장점은 다음과 같습니다.

- 비상업적인 용도로는 무료로 사용 가능합니다

- 오픈 소스 버전은 버그 수정, 패치 등의 개선을 거쳤으며 다양한 추가 기능을 제공합니다.

- SSH는 동일한 연결을 사용하여 여러 서비스를 제공할 수 있습니다.

- SSH는 SMTP, IMAP, POP3, CVS와 같은 안전하지 않은 애플리케이션을 안전하게 터널링 하는 데 도움이 됩니다.

- 포트 터널링은 간단한 작업에 효과적으로 작동합니다.

- SSH를 사용하면 사용자는 안전하지 않은 네트워크를 통해 다른 컴퓨터에 안전하게 로그인할 수 있습니다.

- 변경될 수 없는 방식으로 수행되는 통신의 무결성입니다.

- 발신자와 수신자의 신원 증명을 인증합니다.

- 다른 TCP/IP 기반 세션을 뒤로 또는 전달하거나 암호화할 수 있습니다.

- 사용자가 디렉터리 내용을 보고, 파일을 편집하고, 사용자 정의 데이터베이스 애플리케이션에 원격으로 액세스 할 수 있습니다.

SSH의 단점

SSH 사용의 단점은 다음과 같습니다.

- Telnet 연결을 사용하면 GUI 도구를 실행할 수 없습니다.

- 커서 이동이나 GUI 이동 정보를 전송하도록 설계되지 않았습니다.

- 보안 프로토콜이 아닙니다.

- TCP는 SSH 아래에서 실행되므로 SSH 프로토콜은 모든 TCP 문제를 해결할 수 없습니다.

- SSH는 다른 프로토콜을 통한 공격으로부터 사용자를 보호할 수 없습니다.

- 이 프로토콜은 트로이 목마나 바이러스를 보호하지 않습니다.

https://www.guru99.com/ko/telnet-vs-ssh.html

텔넷과 SSH – 차이점

Telnet은 가상 터미널 서비스를 위한 표준 TCP/IP 프로토콜입니다. 이를 통해 로컬 시스템처럼 나타나는 방식으로 원격 시스템에 대한 연결을 설정할 수 있습니다. TELNET의 전체 형태는 터미널 네트

www.guru99.com

7. R1(config-line)#motd-ban

이 명령어는 잘못되었습니다. 올바른 명령어는 R1(config-line)#banner motd 또는 R1(config)#banner motd입니다. 여기서 배너를 다시 설정합니다.

8. R1(config-line)#login local

VTY 라인에서 로컬 사용자 데이터베이스를 사용하여 로그인하도록 설정합니다. 이는 앞서 설정한 사용자(master와 암호 skills)를 통해 원격 접속 시 인증을 수행합니다.

9. R1(config-line)#enable pass skills

전체체 명령어는 enable password skills로, 이는 글로벌 설정에서 특권 모드에 진입할 때 필요한 암호를 설정합니다. 만약 이것을 VTY 라인에서 설정하려는 경우, 별도의 특권 모드 암호 설정을 의미하는 password 명령어를 사용해야 합니다.

정리하면, 위의 명령어는 라우터에 접속할 때 표시할 MOTD 배너를 설정하고, 로컬 사용자 계정을 추가하며, 원격 접속 시 로컬 사용자 인증을 사용하도록 구성합니다..

최종복습

[정보기기운용기능사 실기] 요약정리

정보기기운용기능사 실기 요약정리 * 공통 설정 1. 접속 설정 가. 패스워드 설정 1) 콘솔/텔넷 로그인시 접속 비밀번호 설정 - line con 0 > 콘솔) / line vty 0 4 > 텔넷 - password (비밀번호) - login 2) 콘솔/

hodie.tistory.com

'Network study > 패킷트레이서' 카테고리의 다른 글

| [Inter-vlan] Inter-VLAN 라우팅 및 L3 스위치 (0) | 2024.06.07 |

|---|---|

| [Inter-Vlan] Inter Vlan에 대해서 알아보자(초보자를 위한 가이드) (0) | 2024.06.07 |

| [패킷트레이서] 정보기기운용기능사 문제 마스터하기_스위치 VLAN 설정 (0) | 2024.05.25 |

| [패킷트레이서] 정보기기운용기능사 문제 마스터하기_VLAN이란? (0) | 2024.05.25 |

| [패킷트레이서] 정보기기운용기능사 문제 마스터하기_기본 IP 설정하기 (0) | 2024.05.25 |