▪ 침입 탐지 시스템 : 시스템에 대한 원치 않는 조작을 탐지(Intrusion Detection System, IDS)

1. 침입탐지시스템

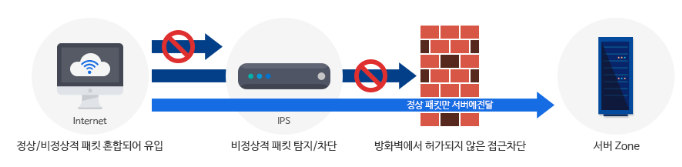

✓ 전통적인 방화벽이 탐지할 수 없는 모든 종류의 악의적인 네트워크 트래픽 및 컴퓨터 사용을 탐지하기 위해 필요

✓ 취약한 서비스에 대한 네트워크 공격과 애플리케이션에서

→ 데이터 처리 공격(data driven attack)그리고 권한 상승(privilege Escalation)

✓ 침입자 로그인/침입자에 의한

→ 주요 파일 접근/악성코드(컴퓨터 바이러스, 트로이 목마, 웜)와 같은 호스트 기반 공격을 포함

✓ 보안시스템 구현 절차의 관점에서 침입차단시스템과 더불어 가장 우선적으로 구축

✓ 침입탐지시스템의 구축 목적

→ 해킹 등의 불법 행위에 대한 실시간 탐지 및 차단과 침입차단시스템에서 허용한 패킷을 이용하는 해킹 공격의 방어 등의 목적으로 구축.

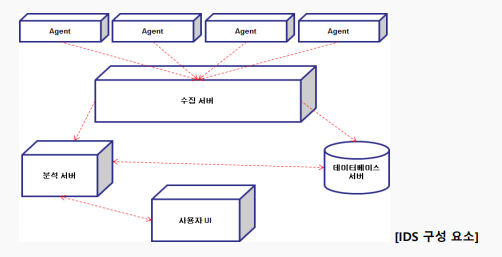

2. 침입탐지시스템 구성

▪ Agent : 방화벽이나 침입방지 시스템, 게이트웨이, 라우터 등의 장비에서 정보를 수집하여 실시간으로 수집 서버에 전송하는 시스템.

▪ 수집서버 : 각 장비에 탑재되어 있는 에이전트를 통하여 들어온 정보들을 수집 및 정리하여 데이터베이스 서버 및 분석 서버에 전송하는 시스템

▪ 데이터베이스 서버 : 수집 서버에 서 수집된 정보를 데이터베이스에 저장하는 시스템

▪ 분석 서버 : 수집 서버에서 들어온 데이터 및 데이터베이스에 저장된 정보를 바탕으로 현 네트워크의 상태 및 위기 상황을 분석하고 정리하여 그 결과를 사용자에게 알려주고 현상 및 결과 등의 정보를 데이터베이스에 다시 저장하는 시스템

▪ 사용자 UI는 분석 : 서버를 통해 분석된 결과를 사용자에게 다양한 방법으로 제공해 주는 시스템.

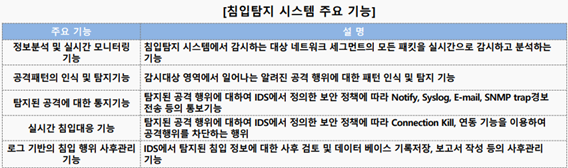

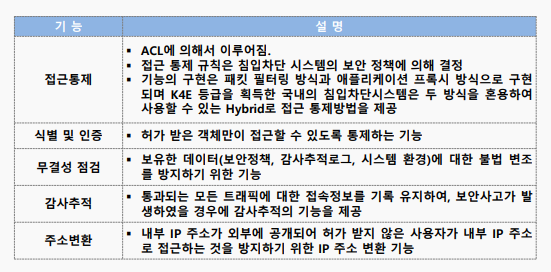

3. 침입탐지시스템 주요 기능

▪ IT 정보자산을 공격하는 구체적인 해킹 행위를 실시간으로 탐지함으로써, 보다 능동적으로 침해 사고를 예방하고 대응할 수 있는 보안시스템

▪ 침입차단시스템에서 허용한 IP와 Port를 이용한 불법 행위를 탐지함으로써 침입차단시스템의 단점을 보완할 수 있으며, 보안관리자의 부재 시에도 탐지된 해킹 행위에 대한 자동대응을 수행함으로써 보다 효과적인 정보 보안 구축

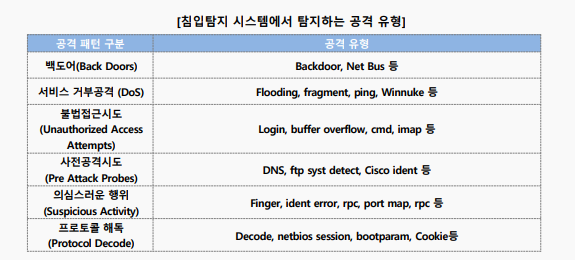

4. 침입탐지시스템 공격 유형

▪ 백도어(Back Doors) - Backdoor, Net Bus 등

▪ 서비스 거부공격(DoS) - Flooding, fragment, ping, winnuke 등

▪ 불법접근시도(Unauthorized Access) - Login, buffer overflow, cmd, imap 등

▪ 사전공격시도(Pre Attack Probes) - DNS, ftp syst detect, Cisco ident 등

▪ 의심스러운 행위(Suspicious Activity) - Finger, ident error, rpc, port map, rpc 등

▪ 프로토콜 해독(Protocol Decode) - Decode, netbios session, bootparam, Cookie 등

5. IDS (Intrusion Detection System) 분류

▪ 침입 차단 시스템 : 내/외부 네트워크 사이에서 접근제어 정책을 구현하는 시스템(Intrusion Prevention System : Firewall)

1. 침입차단시스템(Firewall) 주요 기능

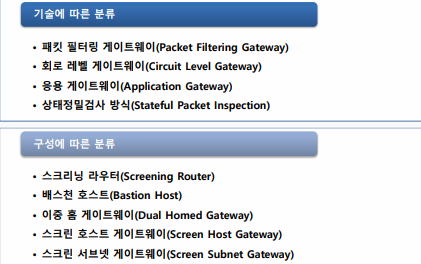

2. 침입 차단 시스템 분류

■ 기술에 따른 분류

1) 패킷 필터링 게이트웨이

✓ 사설네트워크와 인터넷 사이에 전개되는 패킷 필터링 기반의, 가장 단순한 최초의 방화벽 중 하나

✓ 장점

→ 응용 레벨 게이트웨이에 비해 처리속도가 빠름

→ 적용/운용이 쉽다

→ 사용자에게 투명성을 제공

✓ 단점

→ 패킷 헤더 조작이 비교적 쉽다

→ 바이러스에 감염된 메일 전송 시 차단 불가능

→ 접속제어 규칙의 개수 및 순서에 따라 부하가 가중

2) 회로 레벨 게이트웨이

✓ 응용 레벨 게이트웨이와 마찬가지로 클라이언트와 서버 사이에서 매개역할을 수행

✓ 차이점

→ 응용 레벨 게이트웨이와는 달리 일반적으로 세션 계층에서 동작하여 응용과 무관하게 사용(특정한 응용에 대해서는 기능을 사용할 수 없을 때가 있음)

✓ Circuit - Level Proxy는 SOCKS v5로 RFC 1928에 명시되어 있다.

3) 응용 게이트웨이

✓ OSI 7 계층의 애플리케이션 계층에서 동작

✓ 각 서비스별로 Proxy 데몬 존재. Proxy Gateway라고 부르기도 함.

✓ 장점

→ 외부에 대한 내부망의 완벽한 경계선 방어 및 내부의 IP주소를 숨기는 것이 가능

→ 데이터 부분의 제어에 따른 높은 로깅 기능과 감사가 가능

✓ 단점

→ 많은 부하를 유발할 가능성이 존재

→ 일부 서비스에 대해 투명성 제공이 어려우며, 하드웨어 의존적이고, 새로운 서비스에 대한 유연성이 없음

4) 상태 정밀 검사 방식

✓ 1세대의 패킷 필터링 방식과 2세대의 응용 게이트웨이방식의 장점을 혼합한 3세대 방화벽 기술

✓ 패킷으로부터 받은 정보와 전송 상태, 연결 상태, 다른 애플리케이션들과의 관계 그리고 패킷의 Top 5 계층을 면밀하게 검사하는 구조

✓ 네트워크 트래픽과 관련된 모든 통신 채널을 상태목록에 유지시킨 후 누가, 언제, 어느 때 사용하였는지 또는 거부당했는지를, 또 어떤 경로를 통하여 외부에 접속하였으며, 돌아왔는지에 대해 분석하고 패킷의 수락 여부를 결정하는 방화벽

✓ 장점

→ 모든 채널에 대해 추적이 가능하고 한 차원 높은 패킷 필터링 기능 및 높은 수준의 보안을 제공

→ 사용자에게 뛰어난 확장성과 투명성을 제공하며, UDP와 RPC 패킷도 추적이 가능

✓ 단점

→ 상태목록이 거짓정보가 가득 찰 때 장비를 정지하거나 재가동 문제

→ 어떠한 이유로 방화벽을 재구 동시 현재 연결에 대한 모든 정보를 잃어버리게 되어 정당한 패킷에 대해 거부가 발생할 수 있는 단점

■ 구성에 따른 분류

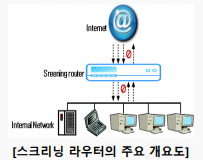

1) 스크리닝 라우터

▪ 스크리닝 라우터(Screening Router)

✓ IP 필터링 기능이 추가된 라우터를 이용해 들어오거나 나가는 패킷에 대한 접근을 제어하는 방법

✓ 보통 스크리닝 라우터와 베스천 호스트를 함께 운영

✓ 장점

→ 필터링 속도가 빠르고 비용이 적게 들고, 네트워크 계층에서 동작하므로 클라이언트와 서버에 변화가 없어도 됨

✓ 단점

→ 패킷 필터링 규칙을 구성하여 검증하기 어렵고, 패킷 내의 데이터에 대한 공격을 차단하지 못함

2) 배스천 호스트

✓ 배스천(Bastion)이란 중세 성곽의 가장 중요한 수비 부분의 의미이며, 방화벽 시스템이 가지는 기능 중 가장 중요한 기능을 제공하고, 좀 더 정교한 네트워크 보안을 구현하기 위한 하나의 기본적인 모듈로써 이용

✓ 보통 스크리닝 라우터와 베스천 호스트를 함께 운영

✓ 장점

→ 스크리닝 라우터 방식보다 안전하고, 정보 지향적인 공격의 방어가 가능하며, 각종 로깅 정보를 생성 및 관리 용이

✓ 단점

→ 베스천 호스트가 손상되면 내부 네트워크를 보호할 수 없고, 로그인 정보가 누출되면 내부 네트워크를 보호할 수 없음

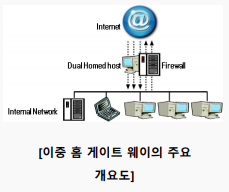

3) 이중 홈 게이트웨이

✓ 내부 네트워크와 외부 네트워크 사이에 시스템 위치하여 두 개의 네트워크 인터페이스를 가지면서 외부망과

내부망 사이의 IP트래픽을 완전하게 차단

✓ 하나의 네트워크 인터페이스는 정보서버와 연결되고, 다른 하나는 사설 네트워크 호스트 컴퓨터와 연결

✓ 장점

→ 스크리닝 라우터 방식보다 안전하고, 정보 지향적인 공격을 방어할 수 있으며, 설치 및 유지보수와 각종

기록 정보를 생성 및 관리하기 쉬움

✓ 단점

→ 제공되는 서비스가 증가할수록 proxy 소프트웨어 가격이 상승

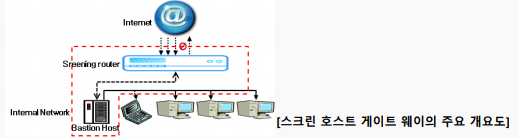

4) 스크린 호스트 게이트웨이

✓ 스크리닝 라우터와 Bastion 호스트 두 개의 시스템을 결합한 형태

✓ 침입자는 별개의 두 시스템을 침입해야 비로소 사설 네트워크의 보안을 위협 가능

✓ 들어오는 트래픽은 오직 Bastion 호스트만 접근할 수 있게 하며, 내부 시스템으로의 접근을 차단

✓ 다른 방화벽에 있는 모든 장점이 있으며 융통성도 뛰어남.

✓ 단점 : single point of failure, Network delay가 발생할 수 있음.

5) 스크린 서브넷 게이트웨이

▪ 스크린 서브넷 게이트웨이(Screen Subnet Gateway)

✓ 두 개의 패킷 필터링 라우터와 하나의 Bastion 호스트를 이용하여 외부 네트워크와 내부 네트워크 사이에 완충 지대를 두는 방식

✓ 장점 : 다른 방화벽에 있는 모든 장점이 있으며, 융통성도 뛰어남

✓ 단점 : 다른 시스템들보다 설치와 관리가 어렵고, 방화벽 시스템 구축 비용이 높으며, 서비스 속도가 느림

'서버 보안 > 보안' 카테고리의 다른 글

| 정보 보호 용어_15 (0) | 2023.04.17 |

|---|---|

| 정보 보안 용어_14 (0) | 2023.04.13 |

| 서비스 거부 공격_Dos (0) | 2023.04.06 |

| 정보 보안 용어(13) (0) | 2023.04.06 |

| 정보 보안 용어(12) (0) | 2023.03.31 |