1. 시스템 보안의 이해

2. 계정 관리

3. 세션 관리

4. 접근 제어

5. 권한 관리

6. 로그 관리

7. 취약점 관리

8. 모바일 보안

1. 세션 관리

1) 세션의 개요

• ‘사용자와 시스템 사이 또는 두 시스템 사이의 활성화된 접속’을 의미

예) 줄 서고 있을 때 친구에게 자리 맡아달라고 부탁하기

2) 지속적인 인증

• 세선을 유지하기 위한 보안 사항 중 하나

• 인증에 성공한 후 인증된 사용자가 처음의 사용자인지 지속적으로 재인증 작업을 거치는 작업

• 매번 패스워드를 입력할 수 없으므로 시스템은 이를 세션에 대한 타임아웃 설정으로 보완 (윈도의 화면보호기)

• 반면 유닉스는 원격에서 접속할 경우 패스워드를 다시 묻지 않고 세션을 종료한 후 재접속할 것을 요구

• 시스템이 아닌 웹 서비스를 이용할 때도 ‘지속적인 인증’이 적용

2. 접근 제어

• 접근 제어: 적절한 권한을 가진 인가자만 특정 시스템이나 정보에 접근하도록 통제하는 것

• 시스템의 보안 수준을 갖추기 위한 가장 기본적 수단

• 시스템 및 네트워크에 대한 접근 제어의 가장 기본적인 수단은 IP와 서비스 포트

• 운영체제에 대한 적절한 접근 제어를 수행하려면 가장 먼저 운영체제에서 어떤 관리적 인터페이스가 운영되고

있는지를 파악해야 함

-운영체제의 접근 제어

1) 불필요한 인터페이스 제거

• 접근 가능한 인터페이스를 확인했으면 불필요한 인터페이스를 제거해야 함

• 불필요한 인터페이스를 제거할 때는 사용할 인터페이스에 보안 정책을 적용할 수 있는지를 판단해야 함

• 유닉스에서 많이 쓰이는 텔넷은 스니핑과 세션 하이재킹 공격 등에 취약하기 때문에 사용을 권고하지 않음

• 시스템에 대한 접근 제어 정책은 기본적으로 IP를 통해 수행

• 가능하면 SSH나 XDMCP를 사용하는 것이 좋음

• 윈도의 GUI인 터미널 서비스는 운영체제의 버전에 따라 다른 수준의 암호화를 수행하므로 이를 고려하여 적용

• 운영체제에 대한 접근 목적의 인터페이스를 결정한 다음에는 접근 제어 정책을 적용해야 함

• 시스템에 대한 접근 제어 정책은 기본적으로 IP를 통해 수행

• 유닉스의 텔넷이나 SSH, FTP 등은 TCPWrapper를 통해 접근 제어가 가능

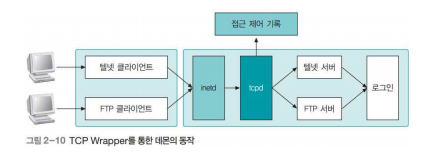

2) inetd 데몬의 접근제어

- inetd 데몬

• 클라이언트로부터 inetd가 관리하는 텔넷이나 SSH, FTP 등에 대한 연결 요청을 받음

• 해당 데몬을 활성화하여 실제 서비스를 함으로써 데몬과 클라이언트의 요청을 연결

• TCP Wrapper가 설치되면 inetd 데몬은 TCP Wrapper의 tcpd 데몬에 연결을 넘겨줌

• tcpd 데몬은 접속을 요구한 클라이언트에 적절한 접근 권한이 있는지 확인한 후 해당 데몬에 연결을 넘겨줌

• 이때 연결에 대한 로그를 실시할 수도 있음

3) 데이터베이스의 접근 제어

- 데이터베이스

• 조직의 영업 및 운영 정보를 담고 있는 핵심 응용 프로그램

• 적절한 접근 제어는 필수이지만 모든 데이터베이스가 적절한 접근 제어 수단을 제공하는 것은 아님

• 오라클은 $ORACLE_HOME/network/admin/sqlnet.ora 파일에서 접근 제어를 설정

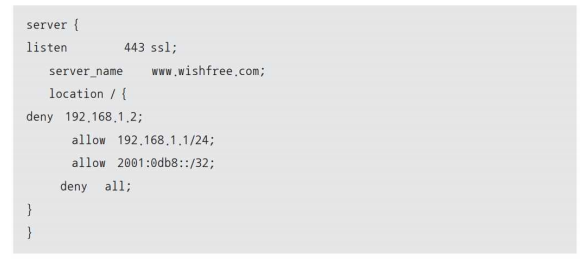

4) 응용 프로그램의 접근 제어

• NGINX 웹 사이트 설정 파일에서는 다음과 같이 접근 제어를 수행

- 네트워크 장비의 접근 제어

• 네트워크 장비도 IP에 대한 접근 제어가 가능함

• 관리 인터페이스에 대한 접근 제어와 ACL을 통한 네트워크 트래픽 접근 제어가 있음

• 네트워크 장비의 관리 인터페이스에 대한 접근 제어는 유닉스의 접근 제어와 거의 같음

• ACL을 통한 네트워크 트래픽 접근 제어는 방화벽에서 수행하는 접근 제어와 기본적으로 같음

'서버 보안 > 보안' 카테고리의 다른 글

| [Proxy 서버] 프록시 서버에 대해서 알아보자! (0) | 2023.07.28 |

|---|---|

| [정보보안기사] 시스템 보안위협 및 대응책 (0) | 2023.05.18 |

| 시스템 보안의 이해와 운영체제의 계정 관리 (0) | 2023.04.28 |

| 정보 보호 용어_17 (0) | 2023.04.28 |

| 정보 보호 용어_16 (0) | 2023.04.20 |